53のキーワードから学ぶ 最新ネットワークセキュリティ

この一冊で、セキュリティ対策のわかりづらさを一挙に解消してください。

本書では、セキュリティに関するキーワードを切り口にして、その意味や歴史的な背景、どのように活用されているのかなど、さまざまな角度から解説することで、読者の皆さんがセキュリティというテーマについて幅広く知識を習得し、それを活用できることを狙いとしています。キーワードの選定にあたっては、最新情報を盛り込みつつ、セキュリティを学ぶうえで基本かつ重要と思われるものを取り上げました。(「はじめに」より)

第1章 情報収集

本格的な攻撃の前に密かに行われる調査行為

ポートスキャン

ソーシャルエンジニアリング

第2章 侵入・改竄・破壊・奪取

脆弱性を突いた攻撃と巧妙に仕掛けられた罠

バッファオーバーフロー攻撃

クロスサイトスクリプティング

コンピュータウイルス

第3章 妨害・嫌がらせ

迷惑メールから国家間のサーバー戦争まで

DoS攻撃

サイバーテロ

スパム

第4章 各種法律・ガイドライン

制度で守る

情報リスクマネジメント

情報セキュリティポリシー

ISO/IEC 15408

BS7799

GMITS

SSE-CMM

ISMS適合性評価制度

情報セキュリティ監査

コンピュータ犯罪防止法

不正アクセス禁止法

電子署名法

個人情報保護法

プライバシーマーク

第5章 予防機能

コンピュータやネットワークに対して行う予防措置

セキュリティ情報収集

要塞化

セキュリティスキャナー

ペネトレーションテスト

Trusted OS

iDC

第6章 防止機能

不正アクセスや障害によるセキュリティ侵害を防ぐ

アクセスコントロール

ファイアウォール

認証

バイオメトリクス認証

ワンタイムパスワード

暗号

ハイブリッド暗号方式

ハッシュ関数

SSL

PGP、S/MIME

PKI

VPN

デジタル署名

デジタル証明書

クラスタリングシステム

RAID

P3P

WPA

第7章 検知機能

早期発見が一命を取りとめる

IDS

ネットワーク監視

ハニーポット

ログ解析

第8章 回復機能

正常な状態まで速やかに復旧させる

SAN

IRT

第9章 ネットワーク技術

ネットワークインフラとプロトコルの進化

IPv6

スイッチ、VLAN

付録

リスク分析の実施例

情報セキュリティポリシーの策定例

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

現在表示されている正誤表の対象書籍

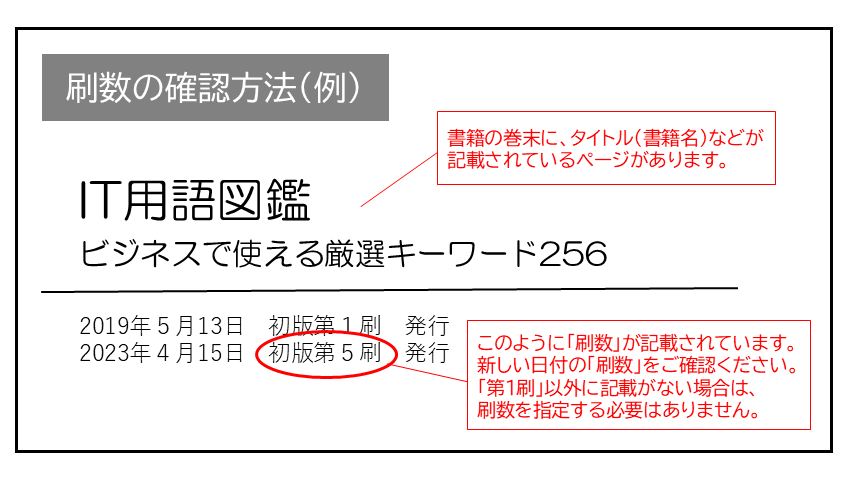

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 150 図内 右側の真ん中あたり |

|

未 | 未 | 1刷 | 2014.04.04 |

人生ボゴソート さん

2016-10-03

この本古いから読んでも意味ないかなぁ、って思いながら読んでたけど、 個人情報保護法成立以前だったりして、もはや歴史の教科書的なノリで「当時はこんな感じだったんだなぁ」と思って結構面白かった。あと、普通に知っとくべきなのに知ってないことも書いてあったしね(………)