セキュリティ管理ってそういうことだったのか!

福原 聡 著

- 形式:

- 書籍

- 発売日:

- 2003年02月04日

- ISBN:

- 9784798103280

- 定価:

- 1,760円(本体1,600円+税10%)

- 仕様:

- A5・221ページ

新米管理者のための超常識ガイドブック

本書は、ほぼ1年前に刊行された「システム管理ってそういうことだったのか!」の続編です。

今まであまりセキュリティに関心のなかったシステム管理者や、何から手を付けたらよいのか分からず困っている管理者の方々に向けて、コンピュータのセキュリティがなぜ必要なのか、法律はどのような体制かなどの「心構え」と「予備知識」から始め、「せめてこれだけはしておきたい」と思われる最低限のレベル対策を説明しています。実感が湧くようにたとえ話を用い、詳細は大胆に割愛しました。

本書で扱っているのは主に、サーバーがWindows 2000 Server、クライアントがWindows 2000またはXPという中小規模のシステムでのセキュリティ対策の方法です。Active Directoryを利用しているような大規模なシステムでの方法には触れていません。

本書は、システム管理者の方だけでなく、データ漏洩事件やウイルス被害のニュースを見聞きして漠然と不安を感じている一般ユーザーや管理職の方々にも、危険の実像をつかみ、何をすべきかを知る助けになるはずです。

第1部 基本編~セキュリティの基礎知識

1. セキュリティって何?

1-1 昨今のセキュリティ事情

1-2 守りたいものは何なのか

1-3 セキュリティインシデント

1-4 どんな被害を受けるのか

2. セキュリティを「管理する」?

2-1 不正アクセス禁止法

2-2 セキュリティマネジメント

第2部 事前対策編~セキュリティの確保

3. インストール

3-1 何のためのインストール?

3-2 セキュアな環境を実現するためには

4. パスワードの管理

4-1 パスワードはなぜ必要か

4-2 どんな脅威があるのか

4-3 どのようなパスワード対策が必要か

5. アカウントの管理

5-1 アカウントとグループにはどんな種類があるのか

5-2 アカウントへのセキュリティ上の対策はどうする?

6. コンピュータウイルスと向き合おう

6-1 コンピュータウイルスの代表例

6-2 ウイルスはどう防ぐ

7. ファイル管理とアクセス権

7-1 アクセス権の基本

7-2 Windows 2000でのアクセス権

7-3 Windows XPでのアクセス権

8. 接続の制限

8-1 ポートとは

8-2 ポートスキャンは侵入の第一歩

8-3 ルータによる接続の制限~ポートの開閉~

8-4 リモートアクセスからの侵入

8-5 リモートアクセスへの対策

9. IISのセキュリティ設定

9-1 Webサーバのセキュリティ

9-2 IISとは

9-3 IISでのセキュリティ対策

9-4 IISのセキュリティツール

9-5 どれだけセキュアになったのか

10. クライアントの管理

10-1 クライアントで何が問題になるのか

10-2 クライアントコンピュータでの脅威と対策

10-3 アプリケーションの対策(1)~メールソフトを安全にする

10-4 アプリケーションの対策(2)~Officeを安全にする

10-5 クライアントコンピュータの盗難対策

10-6 ユーザ教育を忘れずに

11. 無線LANのセキュリティ

11-1 無線LANの仕組み

11-2 無線LANでの脅威

11-3 無線LANでの対策

第3部 定期的対策編~セキュリティの維持

12. セキュリティインシデントの監視

12-1 ログはどうしたら取れるのか

12-2 何をどう監視するか

12-3 ログをチェックする

12-4 Windows XpのICFのログ

12-5 IISのログ

12-6 パフォーマンスの監視

13. バックアップ

13-1 バックアップ先をどこにするのか

13-2 バックアップの頻度

13-3 リストア

13-4 ノートパソコンのバックアップ

14. OSとアプリケーションのアップデート

14-1 アップデートとはどんなものか?

14-2 どのようにOSのアップデートを行うか

14-3 どのようにアプリケーションのアップデートを行うか

14-4 脆弱性の検査

14-5 日常の情報収集

第4部 事後対策編

15. インシデントが発生したら

15-1 冷静に対応するための事前の準備

15-2 インシデントを発見したら

コラム

住居侵入とコンピュータセキュリティ

ウイルスとワーム

セキュリティホール

個人情報保護法とは

アクセス権

IISとApache

IEはなぜ脆弱なのか

ハッカーとクラッカー

パスワード生成プログラム

意外に安全なパスワード

Windows XPのユーザアカウント

Windows XPのビルトインアカウント

トロイの木馬とは

アクセス権を知るのに便利なツール

ポートスキャンはどう見られるか

ルータの役割

「ネットワーク接続」プロパティの「ICMP」タブ

ワンタイムパスワードとは

システムドライブとデータドライブ

アクセス権をさらに細かく設定する

パスワードがいっぱい

アクセスポイント

ホットスポット

WEPのキーの長さ

SSLはなぜWebだけでしか普及しないのか

samはなぜ重要か?

ログの管理・運用ツール

さらに詳しくモニタするには

情報セキュリティ担当者に求められる資質

ウォーリーを探せ!

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

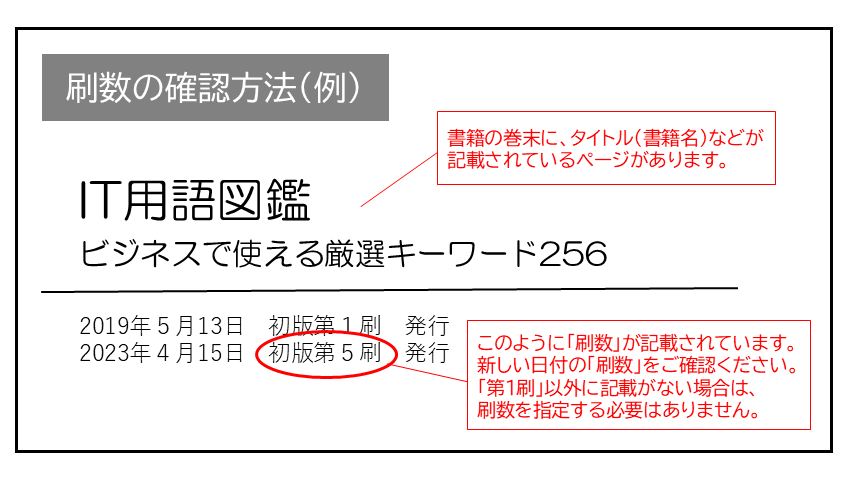

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 発生刷 | 書籍修正刷 | 電子書籍訂正 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 051 下から3行目 |

|

1刷 | 未 | 未 | 2003.05.19 | ||||

| 107 13行目 |

|

1刷 | 未 | 未 | 2003.05.19 | ||||

| 118 4行目 |

|

1刷 | 未 | 未 | 2003.05.19 | ||||

| 138 6行目 |

|

1刷 | 未 | 未 | 2003.05.19 | ||||

| 168 「COLUMN」の下から5行目 |

|

1刷 | 未 | 未 | 2003.05.19 | ||||

| 193 上から2行目 |

|

1刷 | 未 | 未 | 2003.05.19 | ||||

| 193 図15-1の上から3行目 |

|

1刷 | 未 | 未 | 2003.05.19 |

.png)