クラッキング防衛大全 Windows2000編

Stuart McClure 著

Joel Scambray 著

新井 悠 監修

小松 ミサ 翻訳

小松 ミサ 原著

- 形式:

- 書籍

- 発売日:

- 2003年01月17日

- ISBN:

- 9784798103556

- 定価:

- 4,950円(本体4,500円+税10%)

- 仕様:

- B5変・613ページ

Windowsセキュリティのすべてが今、明かされる

本書で説明しているWindowsの脆弱性 33件/有効な攻撃方法 95件/攻撃実行ツール 101個。これでもあなたは本書の知識がないままWindowsを脅威から守ることができますか?

1998年から2000年にかけて、Microsoftのオペレーティングシステムの市場占有率は38%から40%に伸び、デスクトップの市場占有率は87%から92%にまで伸びました。それに伴い、MicrosoftのWebブラウザの市場占有率は40%から87%にまで成長し、そして94%ものソフトウェア業界の生産性を占める絶対的な優位に立ち、ハンドヘルドコンピュータ用オペレーティングシステムの市場を2倍にすることに成功し、インスタントメッセンジャーの普及率を0から38%へと伸ばしました。

しかし、ほとんどの報道機関と多くのコンピュータセキュリティの権威は、いまだにMicrosoftのソフトウェアはセキュリティの面から見て致命的な欠陥があるとしています。Bill Gates氏の製品があまり安全でないとすると、なぜMicrosoftの製品は人気があるのでしょうか?

答えは非常に簡単です。マイクロソフトの製品は最大限に使いやすいように設計されているため、人気があるのです。多くの人が理解しきれていないことは、セキュリティは、ゼロサムゲームであるということです。つまり、ここのソフトウェアが容易に利用できるようになれば、そのソフトウェアをセキュアにするために必要な時間と努力が何倍にも増すのです。

本書「クラッキング防衛大全 Windows 2000編」は、Microsoft固有の設定と、Microsoft製のソフトウェアを現実世界の中でセキュアに稼動させることとの間にある、大きな隔たりを埋めるために生み出されました。

(「はじめに」より)

第1部 基礎

第1章 ネットワークとシステムセキュリティの基本

セキュリティのベストプラクティス

まとめ

参考文献

第2章 攻撃者の視点から見たWindows 2000セキュリティアーキテクチャ

Windows 2000のセキュリティモデル

セキュリティプリンシパル

フォレスト、ツリー、ドメイン

まとめ:認証と承認

監査

まとめ

参考文献

第2部 プロファイリング

第3章 フットプリンティングとスキャニング

フットプリンティング

スキャニング

フットプリンティングと継続的なスキャニングにおける重要点

まとめ

参考文献

第4章 列挙

序説:スキャン結果の再検討

NetBIOSネットワークの列挙

Windows 2000のDNS情報の列挙

SNMPを利用した列挙

Active Directoryを利用した列挙

まとめ

参考文献

第3部 攻撃の種類とシステムの制圧

第5章 CIFS/SMBを利用した攻撃

SMBパスワードの推測

SMB認証情報の盗聴

まとめ

参考文献

第6章 権限の昇格

推測可能な名前付きパイプ

NetDDE要求がSYSTEM権限で実行される

一般的な権限昇格攻撃への対策

まとめ

参考文献

第7章 対話的操作

コマンドライン操作

グラフィカルユーザーインターフェイス(GUI)操作

まとめ

参考文献

第8章 影響力の拡大

監査

パスワードの抽出

パスワードクラック

ファイル検索

GINAに偽装したトロイの木馬

スニッフィング

アイランドホッピング

ポートのリダイレクト

まとめ

参考文献

第9章 痕跡の消去

悪意あるユーザーアカウントの作成

トロイの木馬型ログオン画面

リモートコントロール

バックドアとトロイの木馬が仕掛けられる場所

rootkit

痕跡の隠蔽

一般的な対策:小規模なインシデントレスポンス

まとめ

参考文献

第4部 脆弱なサービスとクライアントの攻略

第10章 IIS 5とWebアプリケーションへの攻撃

IIS 5の攻略

Webサーバー用のセキュリティ監査ツール

Webアプリケーションの攻略

まとめ

参考文献

第11章 SQL Serverの攻略

ケーススタディ:SQL Serverへの侵入

SQL Serverのセキュリティ概念

SQL Serverの攻略

SQL Serverのセキュリティのベストプラクティス

まとめ

参考文献

第12章 Terminal Servicesの攻略

Terminal Servicesの基本

Terminal Servicesの検出と列挙

Terminal Servicesへの攻撃

基本的なTerminal Servicesのセキュリティ対策

まとめ

参考文献

第13章 Microsoftが提供するインターネットクライアントの攻略

攻撃のカテゴリ

インターネットクライアントへの攻撃の実行

攻撃

クライアントシステムに対する実際の攻撃

一般的な対策

まとめ

参考文献

第14章 物理攻撃

SAMに対するオンライン攻撃

EFSに対する影響

まとめ

参考文献

第15章 DoS攻撃

Windows 2000に対するDos攻撃の現状

Dos攻撃から身を守るための鉄則

まとめ

参考文献

第5部 防御

第16章 Windows 2000のセキュリティ機能とツール

「セキュリティテンプレート」と「セキュリティの構成と分析」

グループポリシー

IPSec

Kerberos

EFS

runas

Windowsファイル保護

まとめ

参考文献

第17章 Windows 2000の未来

Windowsの未来:ロードマップ

.NET Framework

CLR(Common Language Runtime)

ASP.NET

コードネーム「Whistler」

まとめ

参考文献

第6部 付録

付録A Windows 2000セキュリティチェックリスト

危険負担:役割と責任

インストール前の検討事項

Windows 2000の要塞化の基礎

IIS 5に関するセキュリティ上の検討事項

SQL Serverに関するセキュリティ上の検討事項

Terminal Servicesに関するセキュリティ上の検討事項

Dos攻撃に関するセキュリティ上の検討事項

インターネットクライアントのセキュリティ

自己監査を行いましょう!

参考文献

書籍の購入や、商用利用・教育利用を検討されている法人のお客様はこちら

図書館での貸し出しに関するお問い合わせはよくあるお問い合わせをご確認ください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

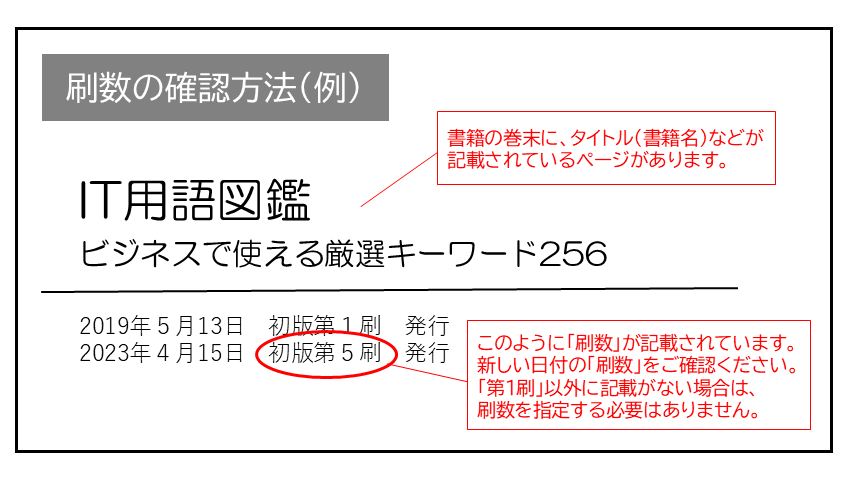

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 084 下から8行目 |

|

2刷 | 未 | 1刷 | 2003.01.24 |

.png)