情報処理教科書 テクニカルエンジニア[情報セキュリティ] 2006年度版

上原 孝之 著

- 形式:

- 書籍

- 発売日:

- 2005年12月01日

- ISBN:

- 9784798110271

- 定価:

- 2,860円(本体2,600円+税10%)

- 仕様:

- A5・512ページ

出題傾向を大胆予測!

本書は、情報処理技術者試験「テクニカルエンジニア(情報セキュリティ)」の受験準備を効率よく行えるように、試験情報、知識解説、問題演習を一冊にまとめたものである。

【本書の特長】

・-午前のセキュリティ分野、午後 I 、午後 II の問題を解くために必要な知識を分かりやすく整理。

・-試験センターが公表している「サンプル問題」を詳しく解説。

・-模擬試験付き。出題傾向を予測し、テクニカルエンジニア(情報セキュリティ)への出題が予想される問題を、ほかの試験区分の過去問題から精選。

「出題範囲」変更についてのお知らせ

情報処理技術者試験センターから、下記のような出題範囲の変更が発表されました。

詳細は、試験センターのページをご参照ください。

●試験で使用する情報技術に関する用語・プログラム言語など

テクニカルエンジニア(情報セキュリティ)試験において、セキュアプログラミングに関する試験問題に出題するプログラム言語は、C++、Java、Perlの3言語のいずれかとします。

仕様などは、次によります。

Java :TR X 0005

C++ :JIS X 3014

Perl :「出題範囲(平成17年10月版)」に記載されています。

テクニカルエンジニア(情報セキュリティ)になるには

テクニカルエンジニア(情報セキュリティ)試験とは

午後 I ・午後 II の解答テクニック

受験の手引き

本書の使い方

第1章 情報セキュリティの基礎

1.1 情報セキュリティの概念

1.1.1 セキュリティと情報セキュリティ

1.1.2 物理的セキュリティ論理的セキュリティ

1.2 情報セキュリティの構成要素

1.2.1 情報セキュリティの三要素

1.2.2 情報セキュリティ対策の機能

第2章 攻撃手法と対策

2.1 侵入・攻撃手法の種類

2.2 ポートスキャン

2.2.1 ポートスキャンの目的と実行方法

2.2.2 ポートスキャンの種類と仕組み

2.2.3 ポートスキャンへの対策

2.3 バッファオーバフロー攻撃

2.3.1 BOF攻撃の仕組み

2.3.2 BOF攻撃による影響

2.3.3 BOF攻撃への対策

2.4 ローカルバッファオーバフロー攻撃

2.4.1 ローカルBOF攻撃の仕組み

2.4.2 ローカルBOF攻撃による影響

2.4.3 ローカルBOF攻撃への対策

2.5 パスワードクラック

2.5.1 パスワードクラックの種類と実行方法

2.5.2 パスワードクラックへの対策

2.6 セッションハイジャック

2.6.1 セッションハイジャックの種類と実行方法

2.6.2 セッションハイジャックへの対策

2.7 セッションフィクセイション

2.7.1 セッションフィクセイションの実行方法

2.7.2 セッションフィクセイションへの対策

2.8 DNSサーバに対する攻撃

2.8.1 DNSサーバに対する攻撃の実行方法

2.8.2 DNSサーバに対する攻撃への対策

2.9 DoS攻撃

2.9.1 DoS攻撃の種類と対策

2.9.2 DoS攻撃への総合的な対策

2.10 Webアプリケーションの入力データを悪用した攻撃

2.10.1 クロスサイトスクリプティング

2.10.2 SQLインジェクション

2.10.3 OSコマンドインジェクション

2.11 悪意あるコードによる攻撃

2.11.1 コンピュータウイルス、ワーム

2.11.2 ネットワーク感染型ワーム(MSBlaster)

2.11.3 トロイの木馬

2.11.4 悪意あるモバイルコード

2.11.5 スパイウェア

2.11.6 ボット

第3章 情報セキュリティにおけるぜい弱性

3.1 ぜい弱性と情報セキュリティ対策

3.2 ネットワーク構成におけるぜい弱性と対策

3.2.1 ネットワーク構成におけるぜい弱性

3.2.2 ネットワーク構成におけるぜい弱性への対策

3.3 プロトコルのぜい弱性と対策

3.3.1 TCP/IPプロトコル全般におけるぜい弱性と対策

3.3.2 SMTPのぜい弱性と対策

3.3.3 POP3のぜい弱性と対策

3.3.4 DNSのぜい弱性と対策

3.5 HTTP及びWebアプリケーションのぜい弱性と対策

3.5.1 セッション管理のぜい弱性と対策

3.5.2 HTTP(プロトコル)の仕様によるぜい弱性と対策

3.5.3 Webサーバの実装や設定不備によるぜい弱性と対策

3.5.4 Webアプリケーションの仕様や実装によるぜい弱性と対策

第4章 情報セキュリティ対策技術(1) 侵入検知・防御

4.1 情報セキュリティ対策の全体像

4.1.1 情報セキュリティ対策の分類

4.2 ホストの要塞化

4.2.1 ホストの要塞化とは

4.2.2 要塞化の主な実施項目

4.3 ぜい弱性検査

4.3.1 ぜい弱性検査とは

4.3.2 ぜい弱性検査の実施

4.4 アクセスコントロール

4.4.1 アクセスコントロールとは

4.4.2 アクセスコントロールの実施

4.5 Trusted OS

4.5.1 Trusted OSとは

4.5.2 SELinux

4.6 ファイアウォール

4.6.1 ファイアウォールとは

4.6.2 ファイアウォールの基本的な構成

4.6.3 フィルタリング方式から見たFWの種類

4.6.4 ファイアウォールのアドレス変換機能

4.6.5 ファイアウォールで制御できない攻撃

4.6.6 ファイアウォールの拡張機能

4.7 侵入検知システム(IDS)

4.7.1 IDSの種類と主な機能

4.7.2 IDSの構成例

4.7.3 IDS導入上の留意点

4.7.4 IDSの機能上の限界及び運用上の課題

4.7.5 IDSの拡張的な機能

4.8 侵入防御システム(IPS)

4.8.1 IPSとは

4.8.2 IPSの主な機能

4.8.3 IPSの構成例

4.8.4 IPSの機能上の限界及び運用上の課題

4.9 Webアプリケーションファイアウォール(WAF)

4.9.1 Webアプリケーションファイアウォールとは

4.9.2 WAFの主な機能

4.9.3 WAFの構成例

4.9.4 WAFの機能上の限界及び運用上の課題

第5章 情報セキュリティ対策技術(2) 認証

5.1 認証の基礎

5.1.1 認証とは

5.1.2 認証の分類

5.2 固定式パスワードによる本人認証

5.2.1 固定式パスワードによる認証方式の特徴

5.3 ワンタイムパスワードによる本人認証

5.3.1 ワンタイムパスワード方式とは

5.3.2 チャレンジレスポンス方式によるOTP認証システム

5.3.3 トークン(携帯認証装置)によるOTP認証システム

5.4 バイオメトリクスによる本人認証

5.4.1 バイオメトリック認証システムの概要

5.4.2 バイオメトリック認証システムの性質及び機能

5.4.3 主なバイオメトリック認証システムの特徴

5.5 ICカードによる本人認証

5.5.1 ICカードのセキュリティ機能

5.5.2 ICカードのぜい弱性

5.6 認証システムを実現するさまざまな技術

5.6.1 RADIUS

5.6.2 TACACS/TACACS+

5.6.3 Kerberos

5.6.4 ディレクトリサービス

5.6.5 EAP

5.7 シングルサインオンによる認証システム

5.7.1 SSOの概要

5.7.2 SSOを実現する仕組み

第6章 情報セキュリティ対策技術(3) 暗号

6.1 暗号の基礎

6.1.1 暗号の概念

6.1.2 主な暗号方式

6.1.3 ハッシュ関数

6.2 VPN

6.2.1 VPNの概要

6.3 IPsec

6.3.1 IPsecの概要

6.3.2 IPsecVPNにおける二つの暗号化モード

6.3.3 IPsecによって提供される機能

6.3.4 IPsecを構成するプロトコルや機能の概要

6.4 その他の主な暗号化通信技術

6.4.1 SSL/TLS

6.4.2 IP-VPN

6.4.3 SSH

6.4.4 PPTP

6.4.5 L2TP

6.4.6 S/MIME

6.4.7 PGP

6.5 無線LAN環境におけるセキュリティ対策

6.5.1 無線LANのセキュリティ機能及びぜい弱性

6.5.2 無線LANのセキュリティ強化策

6.6 PKI

6.6.1 ディジタル証明書

6.6.2 ディジタル証明書による認証基盤を構成する要素

6.6.3 ディジタル署名

6.7 ログ解析

6.7.1 ログ解析の概要

6.7.2 ログ解析による効果及び限界

6.8 可用性対策

6.8.1 主な可用性対策

サンプル問題

午後 I 試験の問題

午後 I 試験の解答・解説

午後 II 試験の問題

午後 II 試験の解答・解説

模擬試験

午前問題

午前問題の解答・解説

午後 I 問題

午後 I 問題の解答・解説

午後 II 問題

午後 II 問題の解答・解説

参考資料

書籍

雑誌・ムック

Webサイト

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

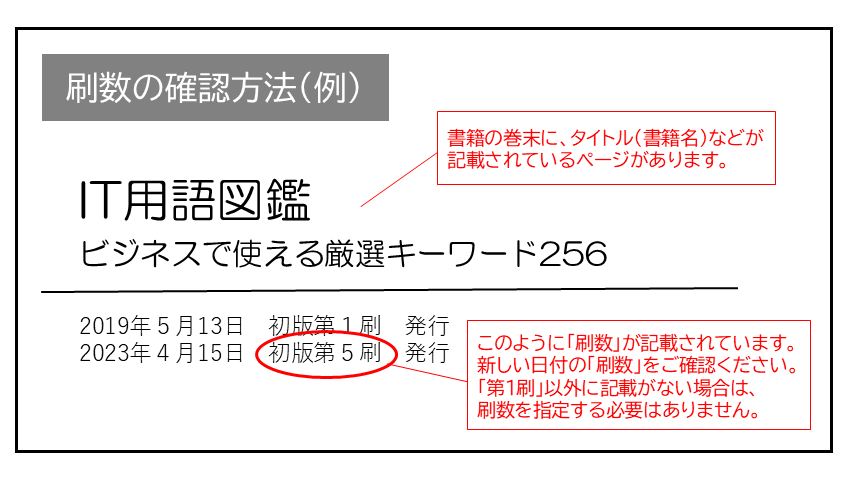

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 発生刷 | 書籍修正刷 | 電子書籍訂正 | 登録日 | ||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| 013 第2章の右ページの右端 |

|

1刷 | 2刷 | 未 | 2005.12.06 | ||||||

| 021 側柱の用語解説「sfp」 |

|

1刷 | 2刷 | 未 | 2005.12.22 | ||||||

| 035 「CHECK!」の【Q2】 |

|

1刷 | 2刷 | 未 | 2005.12.22 | ||||||

| 172 図中の「アプリケーション層」にある3つの楕円 |

|

1刷 | 未 | 未 | 2005.12.02 | ||||||

| 208 図中の2つの赤い星型 |

|

1刷 | 未 | 未 | 2005.12.02 | ||||||

| 226 「検知機能における課題」の9行目 |

|

1刷 | 2刷 | 未 | 2005.12.22 | ||||||

| vi 「テクニカルエンジニア(情報セキュリティ)試験とは」1行目 |

|

1刷 | 2刷 | 未 | 2005.12.19 | ||||||

| vi 「テクニカルエンジニア(情報セキュリティ)試験とは」5~6行目 |

|

1刷 | 2刷 | 未 | 2005.12.19 | ||||||

| xix ●問合せ先 |

|

1刷 | 2刷 | 未 | 2005.12.19 | ||||||

| xix ●問合せ先 |

|

1刷 | 2刷 | 未 | 2005.12.19 | ||||||

| 209 図 |

|

2刷 | 3刷 | 未 | 2006.01.23 | ||||||

| 038 下から3行目 |

|

3刷 | 4刷 | 未 | 2006.01.25 | ||||||

| 112 図のキャプション |

|

3刷 | 4刷 | 未 | 2006.02.07 | ||||||

| 174 下から3行目 |

|

3刷 | 4刷 | 未 | 2006.02.07 | ||||||

| 176 11行目 |

|

3刷 | 4刷 | 未 | 2006.02.07 | ||||||

| 176 下から10行目 |

|

3刷 | 4刷 | 未 | 2006.02.07 | ||||||

| 065 下から3行目 |

|

4刷 | 5刷 | 未 | 2006.02.24 | ||||||

| 102 図:IPv4のヘッダ構成 |

|

4刷 | 5刷 | 未 | 2006.02.14 | ||||||

| 126 上から3行目 |

|

4刷 | 5刷 | 未 | 2006.02.13 | ||||||

| 176 「ステートフルインスペクション型」の8行目 |

|

4刷 | 5刷 | 未 | 2006.02.13 | ||||||

| 185 Check! |

|

4刷 | 5刷 | 未 | 2006.04.07 | ||||||

| 236 用語解説「PAP」の7行目 |

|

4刷 | 5刷 | 未 | 2006.04.07 | ||||||

| 425 「図2 受発注プログラムの実装モデル」 |

|

4刷 | 5刷 | 未 | 2006.03.31 | ||||||

| 449 表1の中のルール4の接続元 |

|

4刷 | 5刷 | 未 | 2006.03.31 |

.png)