めんどうくさいWebセキュリティ

上野 宣 監修

新丈 径 翻訳

新丈 径 原著

Michal Zalewski 著

- 形式:

- 書籍

- 発売日:

- 2012年06月18日

- ISBN:

- 9784798128092

- 定価:

- 3,278円(本体2,980円+税10%)

- 仕様:

- A5・400ページ

- キーワード:

- #ネットワーク・サーバ・セキュリティ,#データ・データベース,#システム運用,#Web・アプリ開発

ブラウザセキュリティの第一人者による広くて深い一冊

“Web セキュリティ”と聞くと、どうにも腰を上げるのが億劫になってしまいがち。けれども、Web の原動力を支えるには必要不可欠な技術要件。その現状を、深い洞察とともにコンパクトにまとめました。本書はWeb アプリケーションセキュリティの世界で何が起きているか、その現状をシステマチックかつ徹底的な分析をした初めての本です。

情報セキュリティとは

Webが歩んできた道

脅威の進化と変遷

第I部 Webの構成要素

第2章 URLから始めようURLの構造

予約文字とパーセントエンコーディング

一般的なURLのスキームとその機能

相対URLの解決

セキュリティエンジニアリングチェック表

HTTPトラフィックの基礎構文

HTTPリクエストの種類

サーバーレスポンスコード

キープアライブセッション

チャンクデータの送受信

キャッシュの振る舞い

HTTPクッキーのセマンティクス

HTTP認証

プロトコルレベルでの暗号化およびクライアント認証

セキュリティエンジニアリングチェック表

HTMLドキュメントを支える基本概念

ドキュメントのパースモード

HTMLパーサーの振る舞いを理解する

エンティティエンコーディング

HTTP/HTMLを統合するセマンティクス

ハイパーリンクとコンテンツのインクルード

セキュリティエンジニアリングチェック表

CSSの基本構文

パーサーの再同期に関連するリスク

文字エンコーディング

セキュリティエンジニアリングチェック表

JavaScriptの基本的な特徴

標準オブジェクト階層

スクリプトの文字エンコーディング

コードのインクルードモードとネストの危険性

死んだはずだよ:Visual Basic

セキュリティエンジニアリングチェック表

プレーンテキストファイル

ビットマップ画像

オーディオ/ビデオ

XMLベースのドキュメント

描画不可能なファイルタイプについて一言

セキュリティエンジニアリングチェック表

プラグインの起動

ドキュメント描画ヘルパー

プラグインベースのアプリケーションフレームワーク

Sun Java

ActiveXコントロール

その他のプラグインとの共存

セキュリティエンジニアリングチェック表

第II部 ブラウザのセキュリティ機能

第9章 コンテンツ分離ロジックDOMの同一生成元ポリシー

XMLHttpRequestにおける同一生成元ポリシー

Webストレージと同一生成元ポリシー

クッキーのセキュリティポリシー

プラグインのセキュリティ規則

曖昧な生成元と意図とは異なる生成元のコピー

その他の生成元

セキュリティエンジニアリングチェック表

about:blankで生成元を継承する

data:URLでの継承

javascript:URLとvbscript:URLにおける継承

制約を受ける擬似URLについて一言

セキュリティエンジニアリングチェック表

ウィンドウとフレームのインタラクション

ドメインを超えたコンテンツのインクルード

プライバシーに関連した副チャネル

その他の抜け穴とその使用法

セキュリティエンジニアリングチェック表

要注意のスキームへのナビゲーション

内部ネットワークへのアクセス

禁止ポート

サードパーティのクッキーを制限する

セキュリティエンジニアリングチェック表

ドキュメントタイプの検出ロジック

文字セットの処理

セキュリティエンジニアリングチェック表

DoS攻撃

ウィンドウの位置と外観についての問題

ユーザーインターフェイスへのタイミングアタック

セキュリティエンジニアリングチェック表

権限:ブラウザ管理のサイトとプラグイン管理のサイト

フォームベースのパスワードマネージャー

Internet Explorerのゾーンモデル

セキュリティエンジニアリングチェック表

第III部 次にくるもの

第16章 新たなセキュリティ機能セキュリティモデル拡張フレームワーク

セキュリティモデルを制約するフレームワーク

その他の発展

セキュリティエンジニアリングチェック表

URLレベル/プロトコルレベルの提案

コンテンツレベルの機能

I/Oインターフェイス

Webアプリケーションに固有な脆弱性

Webアプリケーション設計時の注意点

サーバーサイドのコードに見られる一般的な問題

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

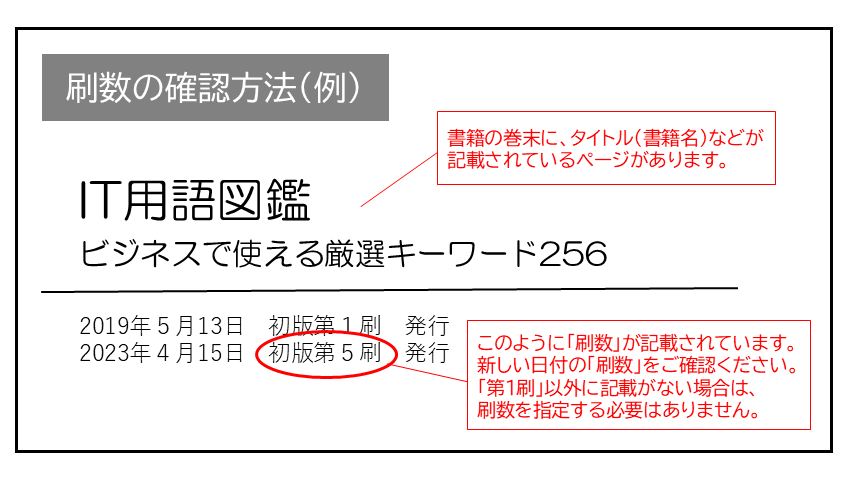

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

カバー折り返し |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 005 下から8行目 |

|

未 | 未 | 1刷 | 2012.06.27 | ||||

| 030 図2-1内 |

|

未 | 未 | 1刷 | 2012.06.27 | ||||

| 030 下から5行目 |

|

未 | 未 | 1刷 | 2012.06.27 | ||||

| 049 上から6行目 |

|

未 | 未 | 1刷 | 2012.06.27 | ||||

| 069 HTTPリクエストの種類の下5行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 094 脚注 |

|

未 | 未 | 1刷 | 2012.07.26 | ||||

| 096 下から12行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 097 本文下から18行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 100 2つ目の網掛部分 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 104 最終行 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 118 最下行 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 122 最下行 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 131 上から2行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 135 下から8行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 148 3つ目の網掛け部分 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 148 4つ目の網掛け部分 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 148 本文11行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 148 最終行 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 149 上から12行目(2番目の網掛け部分) |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 152 下から5行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 154 チェックポイント「<script>ブロック内の単独の文字列」内 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 159 上から15行目 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 170 上から16行目(NOTE内1行目) |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 173 12行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 175 上から5行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 177 上から17行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 182 網掛部分下から2行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 192 上から3行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 206 上から2行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 209 2行目(2行目中に2回) 5行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 209 13行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 216 下から2行目 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 216 「ローカルファイル」からの3行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 228 下から6行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 235 下から7行目 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 236 上から2行目 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 240 上から9行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 241 上から8行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 268 下から6行目 |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 270 上から15行目 |

|

未 | 未 | 1刷 | 2013.01.28 | ||||

| 275 上から5行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 279 最下行 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 280 表13-1 UTF-8のBOMシーケンス |

|

未 | 未 | 1刷 | 2012.07.18 | ||||

| 285 すべてのWebサイトのためのよきセキュリティ習慣 チェック項目1 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 285 「攻撃者が作成したコンテンツを一部に含むドキュメントを生成する場合」の「チェック項目2」 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 293 脚注4の3行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 293 脚注4の1行目 |

|

未 | 未 | 1刷 | 2012.07.09 | ||||

| 312 上から4行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 327 本文下から3行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 329 本文上から15行目 |

|

未 | 未 | 1刷 | 2012.07.05 | ||||

| 335 NOTE内4行目 |

|

未 | 未 | 1刷 | 2012.06.29 | ||||

| 340 上から11行目 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 342 チェック項目「XSSフィルタリング」 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 342 チェック項目「XSSフィルタリング」 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 351 上から5行目 |

|

未 | 未 | 1刷 | 2013.01.28 | ||||

| 352 上から3行目 |

|

未 | 未 | 1刷 | 2012.06.28 | ||||

| 353 下から7行目 |

|

未 | 未 | 1刷 | 2012.06.28 |

くらーく さん

2016-03-19

中身が濃いな。実際にソフトウェアを作っている人は、なんでこんな仕様なんだ、と怒っているだろうなぁ。でも、それが世の常なんだよなあ。切り捨てて欲しいよな、レガシーは。

N3 さん

2016-12-22

web関連のセキュリティーに関する内容が非常に詳細に書かれている。頭に入ってきづらい文体で書かれていて、2/3あたりで読むのをやめてしまった。内容としては、頭に入っていると開発時に役立つと思うので、必要な項目を都度読んでいく用途にはいいかも。

cluclu_land さん

2014-06-01

Same Origin Policy部分のリファレンスとして利用。ネット記事探すより、これだけで何とかなった。

.png)