Bugハンター日記

長尾 高弘 翻訳

長尾 高弘 原著

新井 悠 監修

トビアス・クライン 著

- 形式:

- 書籍

- 発売日:

- 2012年06月22日

- ISBN:

- 9784798128108

- 定価:

- 3,080円(本体2,800円+税10%)

- 仕様:

- A5・224ページ

7つのBugを通してあなたのハック経験値を数段上げる

“脆弱性の元となるBugの発見はいかにしてなされるのか”— その問いに正面から答えた書籍。本書を読めば、Bugハンターたちが脆弱性を発見しベンダーに報告するまでの一連の行動を一望できる。すなわち、脆弱性を有すると思しき箇所の発見と、それをテストするための検証用コードの作成、そして、報告。熟練したハッカーならではの、これらの行動を、実際に著者が発見したBugをベースに詳細に解き明かす。全ハッカー予備軍必読の一冊。

目次

謝辞

イントロダクション

この本の目的

対象とする読者

免責条項

参考資料

監修者のことば

第1章 バグハント

趣味と実益のために

一般的なテクニック

メモリエラー

ツール

EIP = 41414141

まとめ

第2章 バックトゥザ90年代

脆弱性の発見

エクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

第3章 WWWゾーンからの脱出

脆弱性の発見

エクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

第4章 最高のNULLポインタ

脆弱性の発見

エクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

第5章 ブラウズすると乗っ取られる

脆弱性の発見

エクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

第6章 ひとつのカーネルがすべてを支配する

脆弱性の発見

エクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

第7章 4.4bsd以前のバグ

脆弱性の発見

エクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

第8章 着信音事件

脆弱性の発見

クラッシュの解析とエクスプロイトコードの作成

脆弱性の修正

教訓

補足事項

付録A ハントのためのヒント

スタックオーバーフロー

NULLポインタ参照

Cにおける型変換

GOTの上書き

付録B デバッグ

Solaris Modular Debugger(mdb)

Windows デバッガ(WinDbg)

Windows カーネルデバッグ

GNUデバッガ(gbd)

MacOS X カーネルデバッグホストとしてLinuxを使う

付録C 攻撃の緩和

攻撃緩和技術

RELRO

Solarisゾーン

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

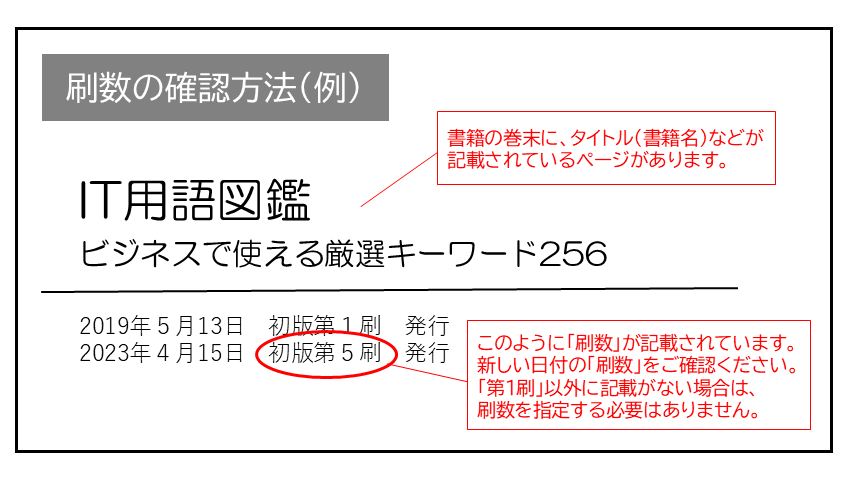

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 020 本文上から9行目 |

|

未 | 未 | 1刷 | 2012.06.27 | ||||

| 094 本文上から9行目 |

|

未 | 未 | 1刷 | 2013.10.03 | ||||

| 207 下から8行目 |

|

未 | 未 | 1刷 | 2012.06.27 | ||||

| viii 下から2行目 |

|

未 | 未 | 1刷 | 2012.06.27 |

くらーく さん

2014-04-27

興味深いわぁ。自分で出来るほどのスキルは無いけど。 ソースコードを読みたくなるね。

disktnk さん

2012-06-29

情報セキュリティのプロ中のプロが,自身が発見したバグを,見つけて報告するまでの過程を,具体的なコードと共に解説する.公開されているソースコードを読んで怪しい部分に当たりを付けたり,逆アセンブルして解析していき命令破壊を仕込んでいく様はとても面白い.EIPに任意のポインタを出現されることに成功した瞬間には「おおっ」となる. C言語はもちろん,プロセッサ処理の基本やアセンブラの知識を前提としているので,普通のプログラマにはかなり敷居が高い(例示されているコードはCやレジスタだらけで,半分も理解できず…).

katata_h さん

2012-09-22

ユーザの入力ファイル、引数が正しくチェックされているかについて、特にioctl()とファイルヘッダの処理に注目されていました。

.png)