情報処理教科書 情報セキュリティスペシャリスト 2014年版

上原 孝之 著

- 形式:

- 電子書籍

- 発売日:

- 2013年09月25日

- ISBN:

- 9784798135564

- 価格:

- 3,168円(本体2,880円+税10%)

- カテゴリ:

- 情報処理

- キーワード:

- #情報処理技術者試験,#IT関連資格,#プログラミング,#システム運用

合格に必要な知識を詳しく丁寧に解説

情報処理技術者試験「情報セキュリティスペシャリスト」の受験準備を効率よく行えるように、試験情報、知識解説、問題演習を1册にまとめたものです。実際の試験形式で理解度を確認するために、節のテーマに沿った過去問題(SC試験・SU 試験・SV試験を含む)を確認問題として掲載しています。またAjax、JSONPなど新項目もしっかり紹介しています。

本試験を想定し、重要な過去問題を厳選して、実際のSC試験の形式・問題数に合わせて構成した模擬試験2回分をWebからダウンロードできます。

※読者特典のダウンロード期間は終了いたしました。

第1章 情報セキュリティの基礎

1.1 情報セキュリティの概念

1.1.1 セキュリティと情報セキュリティ

1.1.2 物理的セキュリティと論理的セキュリティ

1.2 情報セキュリティの特性と基本的な考え方

1.2.1 情報セキュリティの三つの特性

1.2.2 情報セキュリティの付加的な特性

1.2.3 情報セキュリティ対策の機能

1.2.4 情報セキュリティ対策における基本的な考え方

1.3 情報セキュリティマネジメントの基礎

1.3.1 情報セキュリティマネジメントにおけるPDCA

1.3.2 ISMSに関する規格及び制度の概要

1.3.3 ISMSの確立と運用における主な作業内容

第2章 情報セキュリティにおける脅威

2.1 脅威の分類と概要

2.1.1 脅威の分類

2.1.2 災害の脅威

2.1.3 障害の脅威

2.1.4 人の脅威

2.1.5 主な侵入・攻撃手法

2.2 ポートスキャン

2.2.1 ポートスキャンの目的と実行方法

2.2.2 ポートスキャンの種類と仕組み

2.2.3 ポートスキャンへの対策

2.3 バッファオーバフロー攻撃

2.3.1 BOF攻撃の仕組み

2.3.2 setuid/setgid属性を悪用したBOF攻撃

2.3.3 BOF攻撃による影響

2.3.4 BOF攻撃への対策

2.4 パスワードクラック

2.4.1 パスワードクラックの種類と実行方法

2.4.2 パスワードクラックへの対策

2.5 セッションハイジャック

2.5.1 セッションハイジャックの概要

2.5.2 セッションハイジャックの種類と実行方法

2.5.3 セッションIDの固定化攻撃の実行方法

2.5.4 セッションハイジャックへの対策

2.6 DNSサーバに対する攻撃

2.6.1 DNSサーバに対する攻撃の実行方法

2.6.2 DNSサーバに対する攻撃への対策

2.7 DoS攻撃

2.7.1 DoS攻撃の種類と対策

2.7.2 DoS攻撃への総合的な対策

2.8 Webアプリケーションの入力データを悪用した攻撃

2.8.1 入力データを悪用した攻撃の種類

2.8.2 クロスサイトスクリプティング

2.8.3 SQLインジェクション

2.8.4 OSコマンドインジェクション

2.8.5 HTTPヘッダインジェクション

2.9 マルウェアによる攻撃

2.9.1 マルウェアの種類

2.9.2 コンピュータウイルス,ワーム

2.9.3 ネットワーク感染型ワーム

2.9.4 トロイの木馬

2.9.5 悪意あるモバイルコード

2.9.6 スパイウェア

2.9.7 ボット

2.9.8 Gumblar

2.9.9 標的型攻撃

2.9.10 マルウェアを検出する手法

第3章 情報セキュリティにおける脆弱性

3.1 脆弱性の概要

3.1.1 脆弱性とは

3.1.2 効果的な情報セキュリティ対策の実施方法

3.2 ネットワーク構成における脆弱性と対策

3.2.1 ネットワーク構成における脆弱性

3.2.2 ネットワーク構成における脆弱性への対策

3.3 TCP/IPプロトコルの脆弱性と対策

3.3.1 TCP/IPプロトコル全般における共通の脆弱性

3.3.2 TCP/IPプロトコル全般における共通の脆弱性への対策

3.4 電子メールの脆弱性と対策

3.4.1 電子メールの仕組み

3.4.2 SMTPの脆弱性

3.4.3 SMTPの脆弱性への対策

3.4.4 POP3の脆弱性

3.4.5 POP3の脆弱性への対策

3.5 DNSの脆弱性と対策

3.5.1 DNSの主な機能

3.5.2 DNSの脆弱性

3.5.3 DNSの脆弱性への対策

3.6 HTTP及びWebアプリケーションの脆弱性と対策

3.6.1 HTTPとWebアプリケーションの仕組み

3.6.2 セッション管理の脆弱性と対策

3.6.3 HTTP(プロトコル)の仕様による脆弱性と対策

3.6.4 Webサーバの実装や設定不備による脆弱性と対策

3.6.5 Webアプリケーションの仕様や実装による脆弱性と対策

第4章 情報セキュリティマネジメントの実践

4.1 リスクの概念とリスクアセスメント

4.1.1 投機的リスクと純粋リスク

4.1.2 リスクの構成要素と損失

4.1.3 リスクアセスメントの概要

4.1.4 詳細リスク分析・評価の手順

4.2 リスクマネジメントとリスク対応

4.2.1 リスクマネジメントのプロセス

4.2.2 リスク対応の概要

4.2.3 リスク対応手法の種類

4.3 情報セキュリティポリシの策定

4.3.1 情報セキュリティポリシの概要

4.3.2 情報セキュリティポリシ策定における留意事項

4.4 情報セキュリティのための組織

4.4.1 組織のあるべき姿と役割の例

4.5 情報資産の管理

4.5.1 情報資産の洗出しと分類

4.5.2 情報資産の取扱い方法の明確化

4.5.3 クライアントPCの管理

4.6 物理的・環境的セキュリティ

4.6.1 災害や障害への物理環境面の対策

4.6.2 物理的な不正行為への対策

4.7 人的セキュリティ

4.7.1 人的セキュリティ対策実施の要点

4.8 情報セキュリティインシデントへの対応

4.8.1 情報セキュリティインシデント対応の流れと留意事項

4.9 事業継続管理

4.9.1 BCP,BCMの概要と確立における要点

4.10 情報セキュリティ監査及びシステム監査

4.10.1 情報セキュリティ監査の必要性と監査制度の概要

4.10.2 システム監査制度の概要

第5章 情報セキュリティ対策技術(1)侵入検知・防御

5.1 情報セキュリティ対策の全体像

5.1.1 情報セキュリティ対策の分類

5.2 ホストの要塞化

5.2.1 ホストの要塞化の概要

5.2.2 要塞化の主な実施項目

5.3 脆弱性検査

5.3.1 脆弱性検査の概要

5.3.2 脆弱性検査の実施

5.4 アクセス制御

5.4.1 アクセス制御の概要

5.4.2 アクセス制御の実施

5.5 Trusted OS

5.5.1 Trusted OSの概要

5.6 ファイアウォール

5.6.1 ファイアウォールの概要

5.6.2 ファイアウォールの基本的な構成

5.6.3 フィルタリング方式から見たFWの種類

5.6.4 ファイアウォールのアドレス変換機能

5.6.5 ファイアウォールで防御できない攻撃

5.6.6 ファイアウォールの拡張機能

5.7 侵入検知システム(IDS)

5.7.1 侵入検知システムの概要

5.7.2 IDSの種類と主な機能

5.7.3 IDSの構成例

5.7.4 IDS導入上の留意点

5.7.5 IDSの機能上の限界及び運用上の課題

5.7.6 IDSの拡張的な機能

5.8 侵入防御システム(IPS)

5.8.1 IPSの概要

5.8.2 IPSの主な機能

5.8.3 IPSの構成例

5.8.4 IPSの機能上の限界及び運用上の課題

5.9 Webアプリケーションファイアウォール(WAF)

5.9.1 Webアプリケーションファイアウォールの概要

5.9.2 WAFの種類と主な機能

5.9.3 WAFの構成例

5.9.4 WAFの機能上の限界及び運用上の課題

第6章 情報セキュリティ対策技術(2)認証

6.1 認証の基礎

6.1.1 認証とは

6.1.2 認証の分類

6.2 固定式パスワードによる本人認証

6.2.1 固定式パスワードによる認証方式の特徴

6.3 ワンタイムパスワード方式による本人認証

6.3.1 ワンタイムパスワード方式とは

6.3.2 チャレンジレスポンス方式によるOTP認証システム

6.3.3 トークン(携帯認証装置)によるOTP認証システム

6.4 バイオメトリクスによる本人認証

6.4.1 バイオメトリック認証システムの概要

6.4.2 バイオメトリック認証システムの性質及び機能

6.4.3 主なバイオメトリック認証システムの特徴

6.5 ICカードによる本人認証

6.5.1 ICカードのセキュリティ機能

6.5.2 ICカードの脆弱性

6.6 認証システムを実現する様々な技術

6.6.1 RADIUS

6.6.2 TACACS/TACACS+

6.6.3 Kerberos

6.6.4 ディレクトリサービス

6.6.5 EAP

6.7 シングルサインオンによる認証システム

6.7.1 SSOの概要

6.7.2 SSOを実現する仕組み

第7章 情報セキュリティ対策技術(3)暗号

7.1 暗号の基礎

7.1.1 暗号の概念

7.1.2 主な暗号方式

7.1.3 ハッシュ関数,MAC,フィンガプリント

7.1.4 Diffie-Hellman鍵交換アルゴリズム

7.2 VPN

7.2.1 VPNの概要

7.3 IPsec

7.3.1 IPsecの概要

7.3.2 IPsecVPNにおける二つの暗号化モード

7.3.3 IPsecによって提供される機能

7.3.4 IPsecを構成するプロトコルや機能の概要

7.4 SSL/TLS

7.4.1 SSL/TLSの概要

7.4.2 SSL/TLSにおけるセッション及びコネクション

7.4.3 SSL/TLSにおける鍵生成及び送信データ処理

7.4.4 SSLによるインターネットVPN(SSL-VPN)

7.5 その他の主なセキュア通信技術

7.5.1 IP-VPN

7.5.2 SSH

7.5.3 PPTP

7.5.4 L2TP

7.5.5 S/MIME

7.5.6 PGP

7.6 無線LAN環境におけるセキュリティ対策

7.6.1 無線LANのセキュリティ機能及び脆弱性

7.6.2 無線LANのセキュリティ強化策

7.7 PKI

7.7.1 PKIの概要

7.7.2 ディジタル証明書

7.7.3 ディジタル証明書による認証基盤を構成する要素

7.7.4 ディジタル署名

7.7.5 電子文書の長期保存のための技術

7.8 ログ解析

7.8.1 ログ解析の概要

7.8.2 ログ解析による効果及び限界

7.9 可用性対策

7.9.1 二重化/冗長化

7.9.2 稼働状況監視

7.9.3 RAID

7.9.4 クラスタリングシステム

7.9.5 データのバックアップ

第8章 システム開発におけるセキュリティ対策

8.1 システム開発工程とセキュリティ対策

8.1.1 システム開発におけるセキュリティ対策の必要性

8.1.2 システム開発工程におけるセキュリティ対策の実施例

8.2 C/C++言語のプログラミング上の留意点

8.2.1 BOFを引き起こす関数

8.2.2 各関数の脆弱性及び対策

8.3 Javaの概要とプログラミング上の留意点

8.3.1 Javaの概要

8.3.2 Javaのセキュリティ機構の概要

8.3.3 アクセス権の設定における留意点

8.3.4 Javaのその他のセキュリティ上の留意点

8.4 ECMAScriptの概要とプログラミング上の留意点

8.4.1 ECMAScriptの概要

8.4.2 ECMAScriptの基本的な記述方法と規則

8.4.3 グローバル変数とローカル変数の取扱い

8.4.4 クッキーの取扱い

8.4.5 ECMAScriptに関連した各種技術

第9章 情報セキュリティに関する法制度

9.1 情報セキュリティ及びITサービスに関する規格と制度

9.1.1 情報セキュリティに関する規格や制度の必要性

9.1.2 ISO/IEC 15408

9.1.3 CMMI

9.1.4 PCI DSS

9.1.5 ISO/IEC 20000及びITIL

9.2 個人情報保護に関する法律と制度

9.2.1 個人情報保護に関する法律とガイドライン

9.2.2 JIS Q 15001とプライバシーマーク制度

9.3 情報セキュリティに関する法律

9.3.1 コンピュータ犯罪を取り締まる法律

9.3.2 電子署名法

9.3.3 通信傍受法

9.3.4 特定電子メール法

9.4 知的財産権を保護するための法律

9.4.1 知的財産権

9.4.2 産業財産権(工業所有権)

9.4.3 特許法

9.4.4 著作権法

9.4.5 不正競争防止法

9.5 電子文書に関する法令及びタイムビジネス関連制度等

9.5.1 電子文書の取扱いに関する法令

9.5.2 タイムビジネスに関する指針,制度など

9.6 内部統制に関する法制度

9.6.1 内部統制と新会社法

9.6.2 SOX法

9.6.3 IT統制とCOBIT

付 録 情報セキュリティスペシャリストになるには

情報セキュリティスペシャリスト試験とは

午後Ⅰ・午後Ⅱの解答テクニック

参考資料

書籍

受験の手引き

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

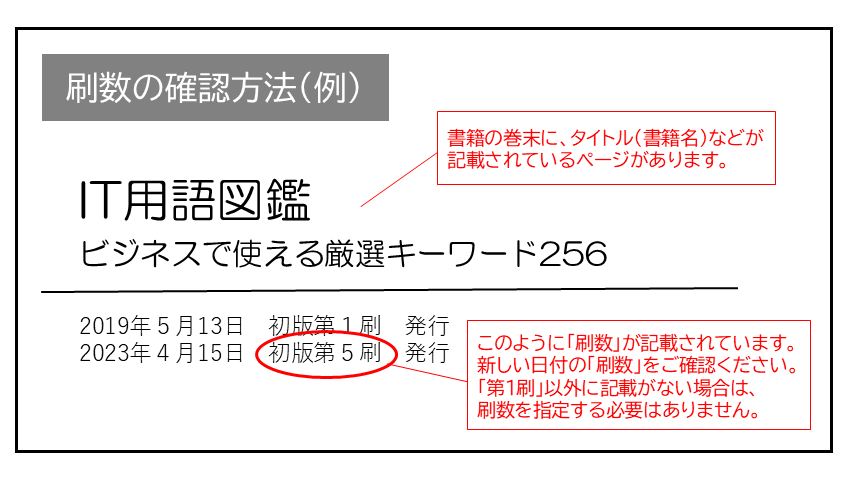

現在表示されている正誤表の対象書籍

書籍の種類:電子書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 269 確認問題の選択肢ウ |

|

未 | 未 | 1刷 | 2014.09.24 | ||||

| 325 図・吹き出し |

|

未 | 未 | 1刷 | 2014.09.03 | ||||

| 353 下から5行目 |

|

未 | 未 | 1刷 | 2015.02.17 | ||||

| 496 下から3行目 |

|

未 | 未 | 1刷 | 2014.09.03 | ||||

| Web模擬試験2 午前1問25解説 |

|

未 | 未 | 1刷 | 2014.05.16 |

ところてん さん

2014-03-03

再読です。やはりこういった本は何度か読む必要があるようです。今の所、分からなかったところが分かってきた段階です。過去問もやってみる必要がありそうです。

ところてん さん

2014-02-02

この資格を取るために読んだんじゃないんです。今年からデータベーススペシャリスト試験の午前Ⅱに出るらしいからと、なんとなくセキュリティについて知っておきたくて読みました。浅過ぎず深過ぎず。広過ぎず狭過ぎず。情報セキュリティを知るなら、この本はいい本だと思います。

えみぃ さん

2016-04-08

セキュスペの勉強に、前に買ってあったので。Kindle版で読んだけど、小さい端末には不向き。それでも、ちょこちょこ読むのには紙よりも扱いやすくて、よかった。ボリュームがかなり大きくて、章によっては難解なので、少しずつコツコツ読むのが最後までへこたれないコツだったようにら思う。

.png)