ハッキング・ラボのつくりかた 完全版 仮想環境におけるハッカー体験学習

IPUSIRON 著

- 形式:

- 電子書籍

- 発売日:

- 2024年02月20日

- ISBN:

- 9784798185996

- 価格:

- 6,820円(本体6,200円+税10%)

- カテゴリ:

- ネットワーク・サーバ

- キーワード:

- #ネットワーク・サーバ・セキュリティ,#データ・データベース,#システム運用,#Web・アプリ開発

前作から5年、全面刷新のファイナル・エディションが登場。

攻撃実験を繰り返し、ハッカー体験を存分に楽しめる1,200ページ。

【ハッキングで遊ぼう】

本書では、物理的な環境にとらわれずハッキング実験ができる環境、すなわち「ハッキング・ラボ」を作り上げます。サーバー侵入を繰り返し体験することで、スキルアップの実感をつかむことができます。

【仮想環境だから安心】

本書が重視しているのは、ハッキングやセキュリティの感動や楽しさを知ることです。攻撃実験は仮想環境で行います。仮想マシンなら壊れても大丈夫。本書とマシンを使い倒して、心ゆくまで遊び、学びましょう。

【本書で実現できること】

・安全なハッキング実験室を構築できる

・典型的なサーバー侵入の手口を短時間で習得できる

・安全な環境でハッキングを体験できる

・Linuxやネットワークの基礎知識が身につく

・仮想化ソフトの基本がわかる

・Windows、Linuxへの攻撃手法を習得できる

・セキュリティの教育や啓蒙に活用できる

【想定する読者層】

・セキュリティの初学者

・ハッカーにあこがれている人

・Linuxを基本から復習したい人

・CTFに興味がある人、または参加している人

・Kali LinuxやParrotOSに興味がある人

・前作『ハッキング・ラボのつくりかた』の読者

・実際に手を動かしてハッキングを体験したい人

・管理者権限を奪取する感動を体験したい人

【前提知識】

・PCの基本操作(ファイルの圧縮・解凍、アプリのインストールなど)ができる

・Linuxの基本的なコマンドを操作できる

・自宅に小規模なLANを構築できる

【目次(抜粋)】

第1部 基礎編

第1章 ハッキング・ラボでできること

第2章 仮想環境によるハッキング・ラボの構築

第3章 ParrotOSで遊ぼう

第4章 仮想マシンで習得するサーバー侵入

第2部 実験編

EXPERIMENT #01 Potatoのハッキング

EXPERIMENT #02 DC-1のハッキング

EXPERIMENT #03 DC-2のハッキング

EXPERIMENT #04 Nappingのハッキング

…

EXPERIMENT #15 Empire: LupinOneのハッキング

EXPERIMENT #16 Metasploitable3のハッキング

※本電子書籍は同名出版物を底本として作成しました。記載内容は印刷出版当時のものです。

※印刷出版再現のため電子書籍としては不要な情報を含んでいる場合があります。

※印刷出版とは異なる表記・表現の場合があります。予めご了承ください。

※プレビューにてお手持ちの電子端末での表示状態をご確認の上、商品をお買い求めください。

(翔泳社)

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

-

著者ブログについて

本書では、著者がブログにてさまざまな情報を発信しています。トラブルシューティングの追加解説などもありますので、ぜひご参照ください。

・Security Akademeia【セキュリティアカデメイア】内、「ハッキング・ラボのつくりかた 完全版」専用のカテゴリー

https://akademeia.info/?cat=423

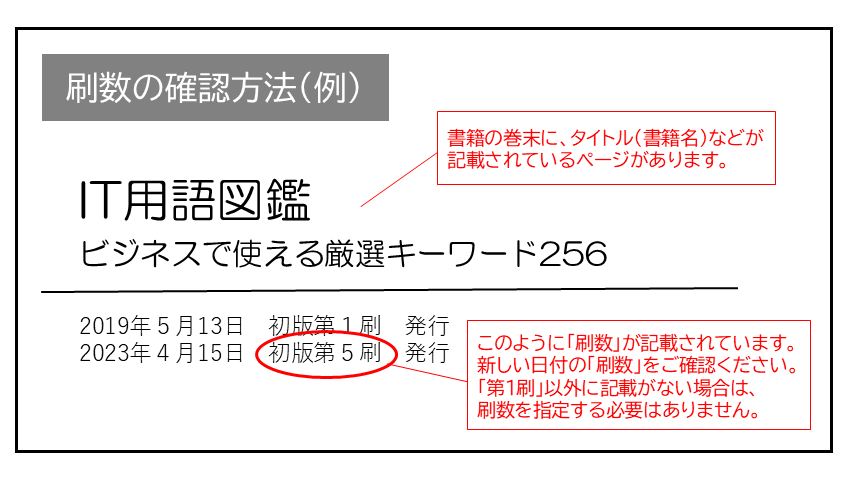

現在表示されている正誤表の対象書籍

書籍の種類:電子書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 0109 下から13行目(2-9の「動的IPアドレスと静的IPアドレス」内) |

|

2刷 | 済 | 1刷 | 2024.02.26 | ||||

| 0120 17行目(「2-9 ParrotOSのネットワーク設定」>「ParrotOSをホストオンリーネットワークに接続するように設定する」>③仮想マシンを起動して接続状態を確認する」の最後の文) |

|

3刷 | 済 | 1刷 | 2024.05.20 | ||||

| 0144 下から2行目(3-3 ファイルの探し方>findコマンド>グロブ内) |

|

3刷 | 済 | 1刷 | 2024.12.16 | ||||

| 0145 上から2~4行目 |

|

3刷 | 済 | 1刷 | 2024.12.16 | ||||

| 0145 上から5行目 |

|

3刷 | 済 | 1刷 | 2024.12.16 | ||||

| 0151 下から8行目(3-4「manを活用する」内) |

|

2刷 | 済 | 1刷 | 2024.02.26 | ||||

| 0208 1つ目の小見出し(「3-8 プロセスを理解する」の「プロセスの状態を確認する」内) |

|

3刷 | 済 | 1刷 | 2024.05.07 | ||||

| 0208 下から6行目(「3-8 プロセスを理解する」の「プロセスの状態を確認する」内) |

|

3刷 | 済 | 1刷 | 2024.05.07 | ||||

| 0216 注釈 *113 |

|

未 | 未 | 1刷 | 2025.02.05 | ||||

| 0285 下から3行目(第2部 EXPERIMENT #01 「IPの特徴」の「サービスタイプ【8ビット】」内) |

|

2刷 | 済 | 1刷 | 2024.03.11 | ||||

| 0288 下から2~4行目(第2部 EXPERIMENT #01 「IPの特徴」の「補数について」内) |

|

2刷 | 済 | 1刷 | 2024.03.01 | ||||

| 0289 上から4~6行目(第2部 EXPERIMENT #01 「IPの特徴」の「補数について」内) |

|

2刷 | 済 | 1刷 | 2024.03.01 | ||||

| 0289 上から12行目、14行目、15行目((第2部 EXPERIMENT #01 「IPの特徴」の「補数について」内) |

|

2刷 | 済 | 1刷 | 2024.03.01 | ||||

| 0289 下から3行目、14行目(第2部 EXPERIMENT #01 「IPの特徴」の「補数について」内) |

|

2刷 | 済 | 1刷 | 2024.03.01 | ||||

| 0297 図E01-10「TCPパケットのフォーマット」の中央右 |

|

3刷 | 済 | 1刷 | 2024.05.07 | ||||

| 0300 図E01-11「TCPのコネクション」の「コネクション切断」部分 |

|

3刷 | 済 | 1刷 | 2024.05.07 | ||||

| 0301 上から2行目(「EXPERIMENT #01 Potatoのハッキング」>「TCPの特徴」>「TCPによるコネクションの管理」末尾) |

|

3刷 | 済 | 1刷 | 2024.05.07 | ||||

| 0308 上から16行目(「EXPERIMENT #01 Potatoのハッキング」>「ICMPの特徴」>「主なICMPパケット」>「ICMPリダイレクトメッセージ」内 |

|

3刷 | 済 | 1刷 | 2024.05.16 | ||||

| 0314 下から1行目 |

|

未 | 未 | 1刷 | 2025.03.24 | ||||

| 0319 上から2行目 |

|

未 | 未 | 1刷 | 2025.03.24 | ||||

| 0320 下から3行目(「EXPERIMENT #01 Potatoのハッキング」>「Wiresharkでパケットをキャプチャーする」>「Wiresharkの起動とキャプチャー」>「(7)ICMPパケットを解析する」の最後から3文目) |

|

3刷 | 済 | 1刷 | 2024.05.20 | ||||

| 0324 表E01-13 |

|

未 | 未 | 1刷 | 2025.03.24 | ||||

| 0328 脚注*65 |

|

未 | 未 | 1刷 | 2025.03.24 | ||||

| 0370 「19)パスワードを解析する」以下の1つ目のコマンド3行目(「EXPERIMENT #01 Potatoのハッキング」の「Potatoマシンをハッキングする」内) |

|

3刷 | 済 | 1刷 | 2024.05.14 | ||||

| 0381 下から3行目(EXPERIMENT #02>「標準出力とは」内) |

|

2刷 | 済 | 1刷 | 2024.02.21 | ||||

| 0412 1つ目のコマンドの1行目 |

|

未 | 未 | 1刷 | 2025.04.02 | ||||

| 0413 本文の下から1行目(「EXPERIMENT #02/「DC-1マシンをハッキングする<攻略>」の「⑥ポートスキャンする」内) |

|

2刷 | 済 | 1刷 | 2024.02.26 | ||||

| 0461 下から2行目 |

|

未 | 未 | 1刷 | 2025.04.07 | ||||

| 0471 コマンド冒頭に1行追加(「EXPERIMENT #03 DC-2のハッキング」>「DC-2マシンをハッキングする」>「14)ユーザーを列挙する」末尾 |

|

3刷 | 済 | 1刷 | 2024.05.07 | ||||

| 0563 本文の下から2行目(第2部 EXPERIMENT #05 「Victim-1マシンをハッキングする<攻略1>」の「⑨ポート8080のHTTPサービスにアクセスする」内) |

|

2刷 | 済 | 1刷 | 2024.03.04 | ||||

| 0688 下から10行目(「EXPERIMENT #08/「Ravenマシンをハッキングする<攻略>」の⑩URLを環境変数に設定する」内の一番下) |

|

2刷 | 済 | 1刷 | 2024.03.11 | ||||

| 0936 コマンドの上から3行目(第2部 EXPERIMENT #15「Empire_LupinOneマシンをハッキングする<攻略>」の「11)ファジングでディレクトリーを特定する」内 |

|

3刷 | 済 | 1刷 | 2024.03.27 |

.png)